파일 릴리즈 배포와 디지털 서명 cert

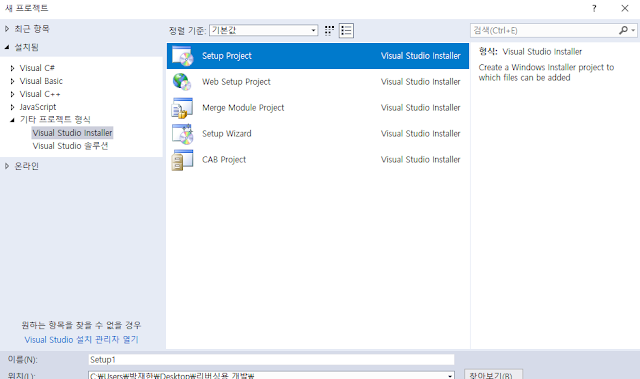

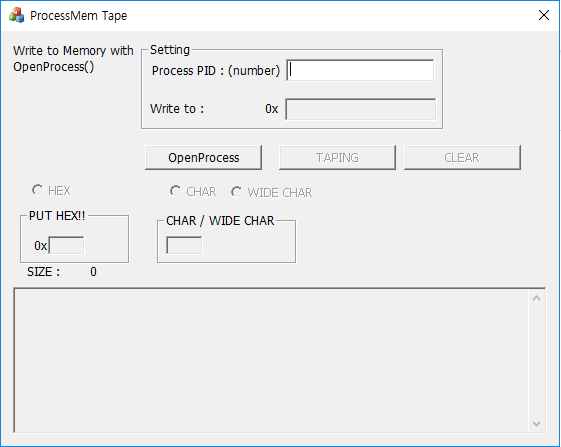

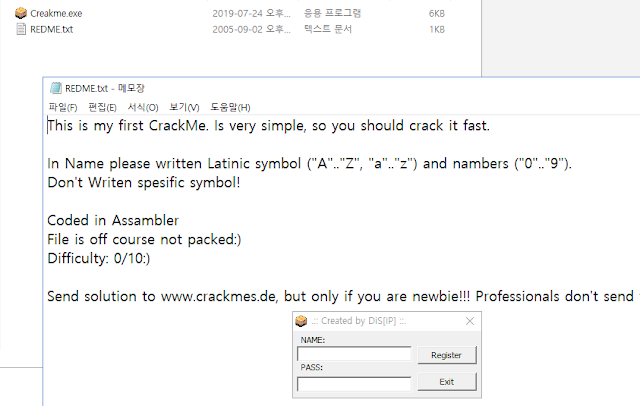

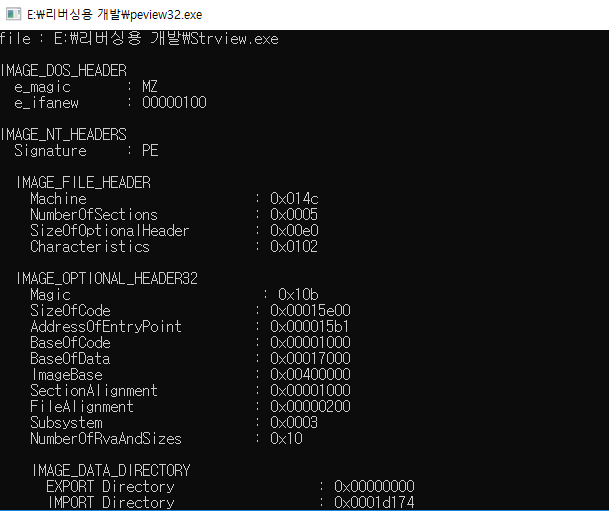

파일을 배포하기 위해 릴리즈로 컴파일 하더라도 디지털 서명이 되어있지 않은 프로그램들은 보안성을 위해 chrome나 윈도우 smart screen 보안으로 인해 실행하기 번거롭거나 다운로드 받아 사용할 수가 없다. cert라는 프로그램을 사용해 키를 생성해 사설 인증서로 인증받게 되는 과정을 인터넷 검색으로 찾은 내용을 적어본다. 참고 블로그 주소 cert.zip 압축을 푼 뒤 makecert.exe -n "CN=서명이름" -r -sv 서명키이름.pvk 인증서이름.cer 암호는 입력하지 않아도 무관 certmgr.exe -add 인증서이름.cer -s -r localMachine root 개인 로컬 인증서 도구에 사설 인증서를 신뢰할 수 있는 인증서라고 올리는 작업 signtool.exe signwizard 서명 옵션 : 사용자 지정 서명 인증서 : 파일에서 선택 - x.509 인증서 필터 - 인증서이름.cer 선택 개인 키 : 찾아보기 - 서명키이름.pvk 선택 해시 알고리즘 : sha1 .. 까지 진행 시 사설 인증서 디지털 서명 가능